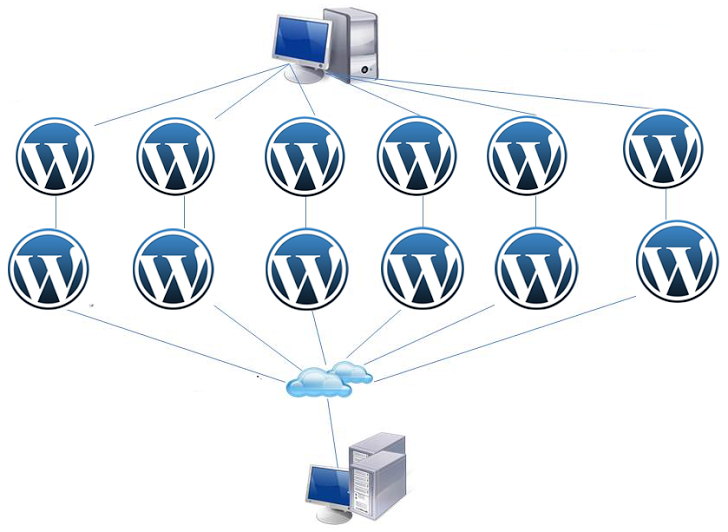

Pesquisadores de segurança descobriram uma negação de serviço distribuída(DDoS) que usou mais de 162 mil legítimos e inconscientes WordPress websites.

Ao enviar solicitações da web falsificadas que pareciam vir do site de destino, o atacante foi capaz de enganar os servidores WordPress em bombardear o site alvo com tráfego, efetivamente derrubando-lo offline.

O ataque explorou o XML-RPCprotocolo os sites rodando uso WordPress para fornecer serviços como pingbacks, trackbacks e acesso remoto por meio de dispositivos móveis.

Pesquisadores da empresa de segurança Sucuri contado mais de 162 mil sites WordPress legítimos bater um único site cliente não identificado.

Segundo os pesquisadores, o número de sites WordPress usados no ataque poderia ter sido muito maior do que eles não tinham terminado o ataque, bloqueando as solicitações.

Análise do ataque revelou que era um grande baseado em HTTP (camada 7) ataque de inundação distribuído , o envio de centenas de pedidos por segundo.

“Um invasor pode usar milhares de sites WordPress populares e limpas para realizar seu ataque DDoS, enquanto está a ser escondido nas sombras, e que tudo acontece com um pedido pingback simples para o arquivo XML-RPC,” Daniel Cid, Sucuri CTO, escreveu em um post de blog .

Ao contrário de ataques de camada de rede, ataques como este que visam a camada de aplicação não necessitam de muita largura de banda para ser bem sucedido, Cid disse PC World.

Ele disse que a vantagem de abusar o recurso pingback WordPress dessa maneira é que os atacantes podem espalhar seus ataques ao longo de um grande número de endereços IP únicos, tornando mais difícil para os sites direcionados para bloqueá-los.

Esta abordagem não ampliar a utilização da largura de banda, mas a escala eo alcance do ataque, disse Cid.

Ele alertou que qualquer site WordPress com pingback habilitado (que é ativado por padrão) podem ser usados em ataques DDoS contra outros sites sem conhecer os proprietários de sites.

Para verificar, os proprietários do site WordPress pode olhar através de seus registros para quaisquer solicitações POST para o arquivo XML-RPC. “Se você ver um pingback para uma URL acaso, você sabe que seu site está sendo mal utilizado”, disse Cid.

Para parar a um site WordPress seja usado indevidamente, ele disse que os proprietários de sites precisam para desativar a funcionalidade XML-RPC (pingback) em seu site.

Desenvolvedores do WordPress ter supostamente minimizou o risco, alegando que o XML-RPC é raramente usado fora da experimentação porque ele fica desligado por prestadores de anti-spam.

Mas recentemente, em julho de 2013, a empresa de segurança Incapsula informou que um de seus clientes foi alvo de um ataque DDoS pingback de 50.000 bots que geraram oito milhões de acessos a uma taxa de 1.000 acessos por segundo.

Abuso da funcionalidade XMP-RPC é uma das várias técnicas atacantes estão usando contra websites.

Outros ataques cada vez mais comuns DDoS abusar da internet protocolo de sincronização de tempo e explorar servidores do sistema de nome de domínio aberto para ampliar o tráfego.

fonte: http://www.computerweekly.com/news/2240215998/More-the-162000-WordPress-sites-used-in-DDoS-attack