As montadoras têm minimizadas a ameaça de ataques de hackers em seus carros e caminhões, argumentando que sistemas está cada vez mais ligados em rede dos seus veículos estão protegidos contra intrusão sem fio desonestos. Agora, dois pesquisadores pretendem mostrar que alguns minutos a sós com um carro e um dispositivo minúsculo, barato pode dar sabotadores digitais todo o controle sem fio que eles precisam.

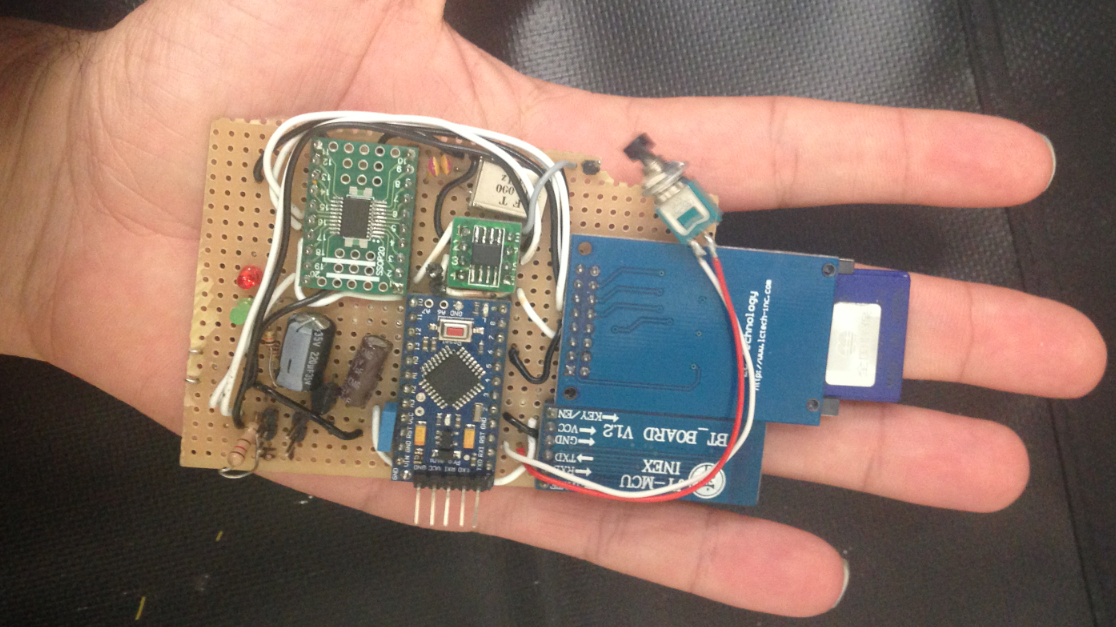

Na conferência de segurança Black Hat Ásia em Cingapura no próximo mês, pesquisadores de segurança espanhóis Javier Vazquez-Vidal e Alberto Garcia illera pretendem apresentar um pequeno gadget que eles construíram para menos de US $ 20, que pode ser fisicamente conectado à rede interna de um carro para injetar comandos maliciosos que afetam tudo a partir de suas janelas e os faróis de sua direção e freios. Sua ferramenta, que é cerca de três quartos do tamanho de um iPhone, atribui através de quatro fios para o Controller Area Network, ou rede CAN de um veículo, poder de atração do sistema elétrico do carro e esperando para transmitir comandos sem fio enviados remotamente a partir do computador de um atacante . Eles chamam a sua criação de CAN Hacking Tool, ou CHT.

“Pode demorar cinco minutos ou menos para ligá-lo e, em seguida, a pé”, diz Vazquez Vidal, que trabalha como consultor de segurança de TI automóvel na Alemanha. “Podemos esperar um minuto ou um ano, e depois acioná-lo para fazer o que foi programado para fazer.”

Apenas o que comanda os pesquisadores podem injetar remotamente com o CHT, Vazquez Vidal diz, depende do modelo do carro. Eles testaram quatro diferentes veículos, cuja marca e modelo específico que se recusou a nome, e seus truques variou de mera maldade como desligar os faróis, disparando os alarmes, e rolando janelas para cima e para baixo para aceder freio anti-bloqueio ou de emergência sistemas de freio que poderia causar uma parada brusca no tráfego. Em alguns casos, os ataques necessário ter acesso sob o capô ou a abertura de porta-malas do carro, enquanto em outros casos, eles dizem que eles poderiam simplesmente rastejar debaixo do carro para plantar o dispositivo.

Por enquanto, a ferramenta se comunica via Bluetooth só, limitando o alcance de qualquer ataque sem fio para a poucos metros. Mas no momento em que os dois pesquisadores apresentam suas pesquisas em Cingapura, eles dizem que vão atualizá-lo para usar um rádio celular GSM vez que tornaria possível para controlar o dispositivo de quilômetros de distância.

Todos os ingredientes de sua ferramenta são componentes off-the-shelf, acrescenta Vazquez Vidal, de modo que mesmo se o dispositivo for descoberto que não seria necessariamente fornecer pistas sobre quem plantou. “É totalmente impossível encontrar”, diz ele.

Os pesquisadores espanhóis ‘trabalho contribui para um foco crescente na indústria de segurança sobre a vulnerabilidade de automóveis em rede para hackers’ ataques. Antes da conferência Defcon hacker de julho do ano passado, os pesquisadores Charlie Miller e Chris Valasek me colocar atrás do volante de um Ford Explorer e um Toyota Prius e, em seguida, mostrou que eles poderiam ligar seus laptops em uma porta de painel de veículos para realizar truques sujos como batendo no freios do Prius ‘, empurrando seu volante e até mesmo incapacitantes os freios do Explorador em baixas velocidades.

Esse trabalho ajudou a impulsionar o senador Edward Markey para enviar uma carta de sete páginas para 20 montadoras pedindo que detalham suas práticas de segurança. Embora as respostas das montadoras eram devidos em 03 de janeiro, o escritório de Markey ainda não divulgou os resultados de suas respostas.

Toyota desconsiderou o trabalho de Miller e Valasek, apontando para o fato de que seu corte necessário acesso físico ao veículo. “Nosso foco, da indústria automobilística inteira, é impedir que hackers a partir de um dispositivo sem fio remoto do lado de fora do veículo”, gerente de segurança da Toyota, John Hanson me disse na época.

Mas Miller e Valasek contrariar que outros já haviam mostrado que a penetração sem fio inicial de rede de um carro é de fato possível. Em 2011, uma equipe de pesquisadores da Universidade de Washington e da Universidade da Califórnia em San Diego sem fio penetrou internos de um carro através de redes celulares, conexões Bluetooth e até mesmo um arquivo de áudio em um CD malicioso em seu sistema de som.

Dispositivo CHT do Vazquez Vidal Garcia e Illera acrescenta ainda outra maneira de atravessar essa divisão wireless, e que é provável que muito mais barato. Mas, como os pesquisadores anteriores, eles dizem que sua intenção é mostrar que os ataques de carros digitais são possíveis, não para habilitá-los. Embora eles vou detalhar a construção física de sua ferramenta, eles dizem que não pretende liberar o código usado para injetar comandos em suas redes de veículos de teste ‘. “O objetivo não é libertar a nossa ferramenta de hacking ao público e dizer ‘tomar este e começar a cortar os carros”, diz Vazquez Vidal. “Queremos conhecer os produtores e mostrar-lhes o que pode ser feito.”

Como Miller e Valasek, eles argumentam que as montadoras precisam olhar para além da penetração sem fio inicial de rede de um carro para considerar a adição de segurança entre os sistemas de um veículo, limitando a capacidade de um dispositivo não autorizado para causar estragos.

“Um carro é uma mini-rede”, diz Garcia Illera. “E agora não há nenhuma segurança implementada.”